Conoce lo que es el protocolo DMARC, cuáles son los elementos de registro que deben estar configurados correctamente en tu DNS para que la protección a nivel dominio de tu correo electrónico sea eficiente.

Escrito por: Xavier Cumplido Morales

Publicado el: 2024-08-05

DMARC es una parte importante de la seguridad de correos electrónicos. El DMARC y otros métodos de autentificación de correo electrónico son necesarios para evitar la suplantación de identidad (spoofing) en los emails.

En este artículo te explicaremos lo que es protocolo DMARC, cómo funciona, qué es un informe DMARC, cómo se compone el registro DMARC y la importancia de implementarlo correctamente.

Las tecnologías de autenticación de correo electrónico SPF y DKIM fueron desarrolladas hace más de una década con el propósito de asegurar la identidad de los remitentes de los mensajes. La adopción de estas tecnologías se ha incrementado, sin embargo, el problema de correos fraudulentos y engañosos no ha disminuido. Entre las razones del por qué estas tecnologías no han sido suficientes encontramos:

La única forma de solucionar estos problemas es que los remitentes y los receptores compartan información entre sí. Los receptores proporcionan a los remitentes información sobre su infraestructura de autenticación de correo, mientras que los remitentes les dicen a los receptores qué hacer cuando reciben un mensaje que no se autentica.

En 2007, PayPal fue pionero en este enfoque y diseñó un sistema con Yahoo! Mail y, posteriormente, con Gmail para colaborar de esta manera. Los resultados fueron extremadamente efectivos y llevaron a una reducción significativa de los mensajes de correo electrónico sospechosos de ser fraudulentos y supuestamente enviados por PayPal que eran aceptados por estos destinatarios.

Fue hasta el año 2010 cuando quince empresas y organizaciones líderes en sus respectivos mercados, entre ellos PayPal, Microsoft, Google y Yahoo!, se unieron para crear un protocolo con la finalidad de estar protegidos contra los correos fraudulentos en Internet.

Uno de los objetivos de esta colaboración a gran escala era garantizar que los destinatarios de los correos electrónicos pudieran proporcionar a los servidores de envío una serie de comentarios autenticados sobre sus mensajes con la finalidad de mejorar sus mecanismos de autenticación, la primera publicación de las especificaciones de DMARC salió el día 30 de enero del año 2012.

Durante los primeros días de DMARC, las organizaciones pequeñas carecían de la experiencia para implementar SPF y DKIM, y como ya entenderás es necesario aplicar estos dos estándares antes de poder instalar DMARC de manera efectiva en tu DNS.

En los años 2015 y 2016, Google y Yahoo! adoptaron estrictas políticas DMARC, indicando que las personas e instituciones que se nieguen a seguir la tendencia de implementación DMARC a futuro verán afectada la operatividad de su empresa a mediano plazo.

En diciembre del 2018, la tasa de adopción de DMARC entre las agencias del gobierno federal aumentó a un 47 %, durante este tiempo, el Departamento de Seguridad Nacional de Estados Unidos les ordenó a todas las agencias que implementaran DMARC en el nivel p=none, lo que los deja expuestos a ataques de phishing y suplantación de identidad.

Las estadísticas también demuestran que los dominios que no implementan las políticas DMARC tienen 4,75 veces más probabilidades de ser víctimas de un evento de suplantación de identidad. Solo en el año 2021, el 43,4 % de los dominios gubernamentales aplicaron la política DMARC, un aumento del 2 % con respecto a la tasa del año 2020 y un aumento del 3,5 % con respecto al año 2019.

Tarde o temprano, los proveedores de correos pasarán a la adopción de una política de cero tolerancia, mensajes sin autenticación, no tendrán acceso a los buzones, lo cual significa que tus mensajes no llegarán a tus destinatarios si no cumples con los requisitos de DMARC.

DMARC es un acrónimo para “Domain-based Message, Authentication, Reporting and Conformance” o como les llamamos en español: Informes de conformidad y autenticación de mensajes de dominio.

DMARC es un protocolo de autenticación de correo electrónico abierto que protege el dominio del correo electrónico de tu empresa contra cualquier intento de suplantación de identidad y fraude.

DMARC está diseñado para satisfacer los siguiente requerimientos:

Es importante tener en cuenta que DMARC se basa en las especificaciones DomainKeys Identified Mail (DKIM) y Sender Policy Framework (SPF), pero está diseñado para reemplazar a ADSP (Author Domain Signing Practices, una extensión opcional de DKIM) al agregar compatibilidad con:

Si deseas que tus mensajes lleguen a las bandejas de entrada de tus clientes, debes aplicar las políticas DMARC en tu dominio, si bien es cierto que este proceso aún no se consolida, la implementación total está a la vuelta de la esquina ya que la adopción de DMARC continúa aumentando a nivel mundial.

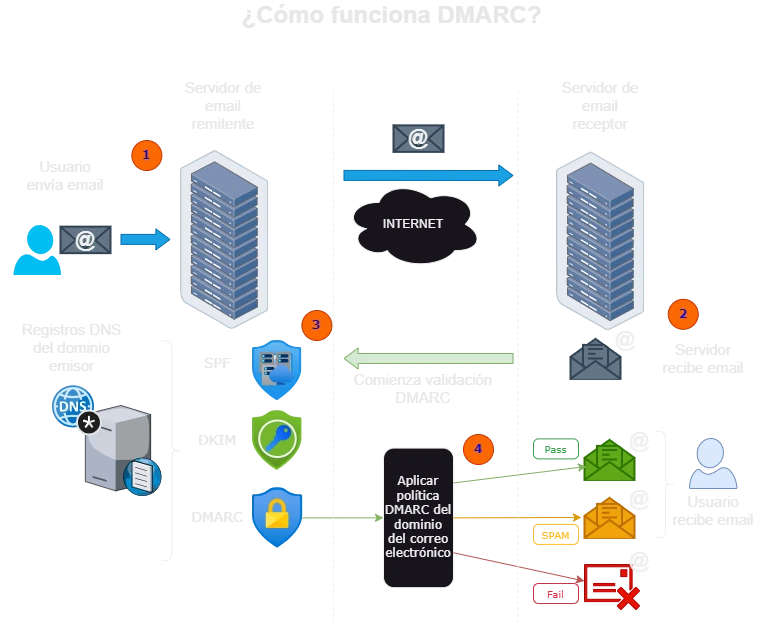

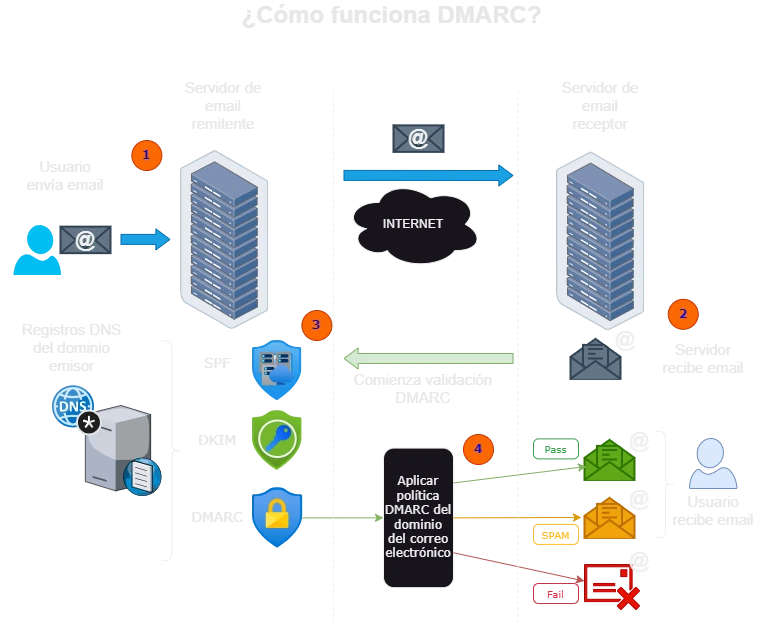

El protocolo para generar los informes de conformidad y autenticación de mensajes de dominio funciona de forma conjunta a los protocolos de correo SPF (marco de políticas del remitente) y DKIM (claves de identificación de dominio digitales).

Una política DMARC permite que un remitente indique que sus mensajes están protegidos por SPF y/o DKIM, y le dice al receptor qué hacer si ninguno de esos métodos de autenticación pasa (por ejemplo, rechazar el mensaje o enviarlo como correo basura). DMARC elimina las conjeturas en el manejo de estos mensajes fallidos por parte del receptor, lo que limita o elimina la exposición del usuario a mensajes potencialmente fraudulentos y dañinos. DMARC también proporciona una forma para que el receptor de correo electrónico informe al remitente sobre los mensajes que pasan o no la evaluación DMARC.

Entonces, DMARC consta de dos partes: informes y conformidad; los propietarios de dominios pueden monitorear la autenticación de sus correos electrónicos y al mismo tiempo, DMARC lleva a cabo un proceso mediante el cual indica qué deben hacer los ISP con los correos que no son autenticados.

El funcionamiento de DMARC se puede resumir como sigue:

Se generan los informes que la política DMARC indique: el servidor de correo electrónico receptor envían informes al correo indicado en la política del dominio remitente sobre los resultados de la verificación DMARC, incluyendo información sobre correos electrónicos fraudulentos detectados y no detectados.

Con la política DMARC implementada, se pueden realizar análisis y ajuste. Los propietarios de dominios analizan los informes y ajustan su política de DMARC según sea necesario para mejorar la autenticación y reducir la cantidad de correos electrónicos fraudulentos.

Las políticas DMARC se publican en el DNS como registros de recursos de texto (RR) (TXT) y anuncian lo que debe hacer un receptor de correo electrónico con el correo no alineado que recibe.

El registro se configura con las siguientes etiquetas:

| Etiqueta | Descripción | Valores permitidos |

|---|---|---|

| v | Versión del protocolo DMARC. | Actualmente es DMARC1 |

| p | Política para aplicar al correo electrónico que falla la verificación de DMARC. | Puede ser “none”, “quarantine” o “reject”. “none” se utiliza para recopilar los reportes de DMARC y obtener información sobre el alineamiento y configuración de proveedores de correo. |

| rua | Una lista de URI para enviar reportes XML. | DMARC requiere una lista de URI y no solo un correo, por ejemplo: “mailto: analizador-dmarc@receptor-del-reporte.com”. |

| ruf | Una lista de URI para enviar informes forenses. | DMARC requiere una lista de URI y no solo un correo, por ejemplo: “mailto: analizador-dmarc-forense@receptor-del-reporte.com”. |

| rf | El formato de reporte para informes forenses. | Esto puede ser “afrf” (Authentication Failure Reporting Formats) o “iodef” (Incident Object Description Exchange Format ). |

| pct | La etiqueta de porcentaje indica que solo apliquen la política de DMARC a un porcentaje de los correo electrónico fallidos. La etiqueta pct se diseñó como una forma de aplicar gradualmente las políticas DMARC para acortar el período de implementación para las empresas en línea. | El valor es un número entreo entre 0 y 100. Por ejemplo, "pct=50" indicará a los receptores apliquen solo la política al 50% de los correos electrónicos que no superen la verificación DMARC. |

| adkim | El modo de alineación adkim se refiere a la precisión con la que se comparan los registros del remitente con las firmas DKIM. | Dos posibles valores:

|

| aspf | El modo de alineación aspf se refiere a la precisión con la que se comparan los registros del remitente con las firmas SPF. | Dos posibles valores:

|

| sp | Esta política se debe aplicar a los correos electrónicos de un subdominio que no pasan la verificación de DMARC. Al usar esta etiqueta, los propietarios del dominio pueden publicar una política de comodín para todos los subdominios. | La política sp puede tener los siguientes valores:

|

| fo | Opciones forenses. | Este campo puede tener múltiples opciones combinadas:

|

| ri | El intervalo de informe de la frecuencia con la que desea recibir informes XML agregados. Se especifica el tiempo en segundos entre dos informes agregados consecutivos enviados por la organización informante al propietario del dominio. | Valor predeterminado: 86400 segundos (equivalente a 24 horas). |

v=DMARC1; p=quarantine; adkim=s; aspf=s; rua=mailto:analizador-dmarc@receptor-del-reporte.com,mailto:analizador-dmarc@otro-receptor-del-reporte-diferente.com; ruf=mailto:forense-dmarc@receptor-del-reporte.com,mailto:forense-dmarc@otro-receptor-del-reporte-diferente.com; pct=100; fo=1;

Esta configuración define lo siguiente:

Los informes "RUA", también denominados informes agregados, se envían en formato XML. Saber léerlos es importante para comprender mejor el flujo de correo. Los informes ayudan a los administradores a tomar medidas rápidamente cuando detectan un proveedor de correo legitimo mal configurado, que ha añadido nuevas IPs y no están reflejadas en el SPF o que no tiene correctamente configurado dkim.

El informe DMARC RUA incluye información sobre el tráfico de correo electrónico de tu dominio. Cuando se crea un informe DMARC, se establece una de las políticas DMARC (ninguno, cuarentena o rechazo) para indicar a los servidores de los destinatarios cómo deben tratar los correos electrónicos ilegítimos procedentes de tu dominio. Así, cuando un correo electrónico enviado desde tu dominio falla las comprobaciones de autenticación SPF y/o DKIM, el servidor receptor produce un informe DMARC RUA notificándote este fallo. El informe se envía a un URI RUA especificado previamente.

El contenido del informe DMARC RUA contiene:

Aquí hay un extracto de un informe RUA inventado que muestra los resultados de los mensajes enviados desde un par de direcciones IP, uno enviado directamente y el otro reenviado. Ambos pasando la validación:

<record>

<row>

<source_ip>192.168.1.101</source_ip>

<count>1</count>

<policy_evaluated>

<disposition>none</disposition>

</policy_evaluated>

</row>

<identities>

<header_from>tudominio.com</header_from>

</identities>

<auth_results>

<dkim>

<domain>tudominio.com</domain>

<result>pass</result>

<human_result></human_result>

</dkim>

<spf>

<domain>tudominio.com</domain>

<result>pass</result>

</spf>

</auth_results>

</record>

<record>

<row>

<source_ip>192.168.1.102</source_ip>

<count>1</count>

<policy_evaluated>

<disposition>none</disposition>

<reason>

<type>forwarded</type>

<comment></comment>

</reason>

</policy_evaluated>

</row>

<identities>

<header_from>tudominio.com</header_from>

</identities>

<auth_results>

<dkim>

<domain>tudominio.com</domain>

<result>pass</result>

<human_result></human_result>

</dkim>

<spf>

<domain>tudominio.com</domain>

<result>pass</result>

</spf>

</auth_results>

</record>

Los informes "RUF" son denominados informes forenses. Un informe DMARC RUF es un expediente completo que incluye detalles de nivel forense sobre los correos electrónicos que no superan las comprobaciones de autenticación. Esto permite a los propietarios o administradores de dominios conocer las vulnerabilidades potenciales y los intentos de correo electrónico no autorizado. Además, se puede saber si se han producido falsos positivos y por qué.

Al recibir un informe DMARC RUF encontrará la siguiente información crucial:

Los informes RUA y RUF ofrecen a las organizaciones el poder de diseccionar los procesos de autenticación, proteger los dominios de correo electrónico y frustrar eficazmente las actividades maliciosas. Al aprovechar la información que ofrecen estos informes, las organizaciones se mantienen a la vanguardia de la seguridad del correo electrónico, salvaguardando su reputación y la confianza de las partes interesadas.

La implementación de DMARC ofrece varios beneficios para proteger la identidad y reputación de una marca, mejorar la seguridad de los correos electrónicos y aumentar la confianza en la marca. A continuación, se presentan algunos de los beneficios clave:

La implementación de DMARC es un paso importante para proteger la identidad y reputación de una marca, mejorar la seguridad de los correos electrónicos y aumentar la confianza en la marca.

No hay una lista exhaustiva de todas las organizaciones que utilizan DMARC, ya que la implementación de DMARC es una decisión individual de cada organización y no está obligada a divulgar información sobre su configuración de seguridad. Sin embargo, se han reportado varias grandes empresas y organizaciones que han implementado DMARC, incluyendo:

Es importante destacar que la implementación de DMARC es un proceso voluntario y que no hay una lista pública oficial de organizaciones que lo utilizan. Sin embargo, la adopción de DMARC ha aumentado significativamente en los últimos años, ya que las organizaciones buscan mejorar la seguridad de sus comunicaciones electrónicas y protegerse contra ataques de phishing y spoofing.

La implementación incorrecta de DMARC puede tener graves consecuencias. A continuación, se presentan algunos de los riesgos más importantes:

Es importante recordar que la implementación correcta de DMARC requiere una configuración precisa y una comprensión clara de las políticas de autenticación y los procesos de envío de correos electrónicos. Es fundamental revisar y ajustar la configuración de DMARC para evitar estos riesgos y garantizar la seguridad y entrega óptima de correos electrónicos.

En INGENIUM-AX contamos con técnicos con el conocimiento requerido para realizar implementación de la política DMARC para evitar estos riesgos y garantizar los beneficios que esta tecnología tiene. Además, contamos con un aliado como SENDMARC cuya plataforma DMARC se encarga del proceso de implementación y gestión de principio a fin.

Para este artículo se utilizaron las siguiente referencias:

Dirección: Av. Chapultepec 646 int. 3, Col. San Miguel Chapultepec, Alcaldía Miguel Hidalgo, México, CDMX, 11850

Teléfono: +52 72 0178 5091 Email: info@ingenium-ax.com.mx

© INGENIUM-AX. All rights reserved 2026.